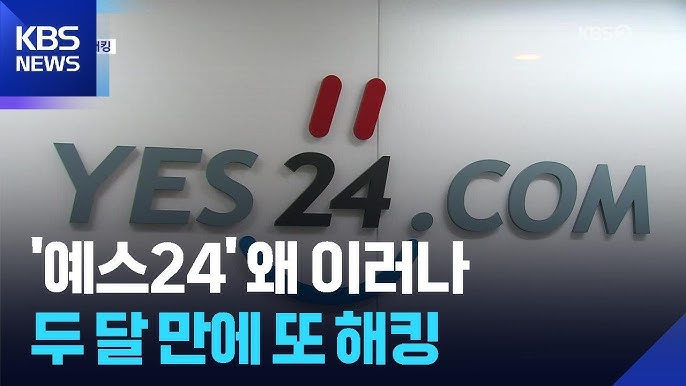

예스24 해킹 사고가 또 발생했습니다. 8월 11일 새벽 랜섬웨어 공격으로 서비스가 중단됐고, 같은 날 정오 무렵 복구됐습니다. 두 달 전 6월 사태 이후 재발입니다. 왜 다시 뚫렸는지, 무엇을 바로잡아야 할지 정리합니다.

핵심 요약

- 공격 시각: 8월 11일 04:30, 랜섬웨어로 서비스 차단. 복구는 11:20~11:30경 완료.

- 6월 사태와 유사한 패턴. 지원 종료된 윈도우 OS 사용과 사후 조치 미흡 지적.

- KISA, 2차 현장 조사 착수. 지난 조치의 적정성까지 점검 예정.

- 보고서 지적: 오프사이트 백업 체계 부재가 핵심 문제로 언급. 재감염 위험도 상존.

사건 타임라인: 예스24 해킹 재발

- 04:30 외부 랜섬웨어 공격 탐지. 서비스 차단 및 복구 절차 착수.

- ~11:20 공식 채널로 복구 공지(경향), ~11:30 접속 정상화 보도(ZDNet).

- 정오 KISA, 2차 현장 조사 착수 발표. 기존 조치 이행 여부도 병행 점검.

왜 다시 뚫렸나: 예스24 해킹 원인 후보

지원 종료(EoL) OS 사용은 대표적 위험 요인입니다. 보안 패치가 중단되면 알려진 취약점이 계속 열려 있습니다. 대규모 환경은 호환성 문제로 업데이트를 미루기도 합니다. 그러나 미적용 기간이 길수록 감염 확률은 높아집니다.

백업 데이터 내 악성코드 잔존도 의심됩니다. 감염 이전에 만들어진 백업에 랜섬웨어 구성 요소가 숨어 있으면, 복구 과정에서 다시 활성화될 수 있습니다. 백도어 여부 점검도 필수입니다.

6월 사고 당시에는 비트코인 지급설과 윈도우 구버전 이슈가 거론됐습니다. 이번에도 동일 또는 유사 취약점이 재공격에 악용됐을 가능성이 제기됩니다.

KISA 조사 포인트: 사전·사후 모두 점검

KISA는 침투 경로 규명과 함께 기존 조치의 실효성을 살핀다고 밝혔습니다. 초기 대응만큼이나, 포렌식 기반의 원인 분석·취약점 진단·재발 방지 체계가 중요합니다.

또 다른 보도는 오프사이트 백업 부재를 가장 큰 문제로 지목했습니다. 물리적으로 분리된 백업이 없으면, 백업도 함께 암호화될 수 있습니다. 결과적으로 복구 시간이 늘고, 재감염 위험이 커집니다.

재발 방지 체크리스트 (기업/기관용)

- OS·미들웨어 최신화: EoL 소프트웨어 전면 교체. 패치 우회 환경(스테이징)에서 호환성 검증 후 단계적 반영.

- 3-2-1 백업: 3개 사본·2가지 매체·1개 오프사이트/불변(Immutable) 저장소. 정기 복구 리허설 필수.

- EDR·XDR 도입: 행위 기반 탐지와 격리 자동화로 “야간 4시대” 공격 대응.

- 도메인 관리·권한 최소화: 관리 계정 분리, MFA 전면 적용, 서비스 계정 키 로테이션.

- 이메일/공급망 방어: 매크로 차단, 첨부 샌드박스, 업데이트 서버 무결성 검증.

- 포렌식/사후 리포트: IOC/IOA 목록화, 취약점 조치 현황 공개, 침해사고 훈련(테이블탑).

소비자 안내: 내 정보는 안전한가?

예스24는 “복구 완료”를 알렸지만, 침투 경로와 유출 범위는 조사 중입니다. 계정 비밀번호 변경, 동일 비밀번호 재사용 금지, 2단계 인증 적용을 권합니다. 복구 공지 시각과 경과는 각 매체 보도로 확인됩니다.

외부 링크

(외부 출처) ZDNet 심층 보도, 보안뉴스 KISA 조사, 경향신문 복구 시각·배경 정리. 원문을 참고하세요.

ZDNET – 예스24, ‘해킹 맛집’ 오명…왜 또 먹통됐나

보안 뉴스 – KISA, 예스24 2차 랜섬웨어 조사 착수…“기존 조치 상황도 면밀히 살피겠다”

경향신문 – 예스24 약 7시간 만에 서비스 재개…“진심으로 사과”

FAQ (예스24 해킹 / 랜섬웨어)

Q1. 이번 예스24 해킹은 언제, 어떻게 발생했나요?

8월 11일 04:30경 랜섬웨어 공격이 있었습니다. 서비스는 11:20~11:30경 복구 공지가 이어졌습니다.

Q2. 왜 두 달 만에 재발했나요?

지원 종료 OS, 미흡한 사후 점검, 백업 내 잔존 악성코드 가능성이 지목됩니다. 오프사이트 백업 부재도 문제로 거론됩니다.

Q3. 지금 당장 사용자가 할 일은?

비밀번호 변경, 2단계 인증, 동일 비밀번호 사용 중단입니다. 결제내역·알림을 며칠간 주기적으로 확인하세요.

결론: 예스24 랜섬웨어, ‘사후’가 승부다

예스24 해킹은 단순 복구로 끝나지 않습니다. 침투 경로 규명, 취약점 근본 조치, 오프사이트 백업, 운영체제 최신화가 핵심입니다. 소비자 신뢰는 사후 투명성과 재발 방지 체계에서 회복됩니다.